Zerotier 并网 局域网

Zerotier 并网 局域网背景Zerotier 本身是一个非常好用的工具了,但是一个朋友的另一种玩法,让我觉得 Zerotier 设计的更通用以及更强大。 他是把Zerotier的网络和家里的网络 双向打通了,zerotier的节点可以直接访问家里的任何设备,家里的设备也可以访问zerotier的任意节点 而不需要安装zerotier的客户端。 非常有意思。 我的考虑是,需要访问的设备就那么几个,但是在家里为了访问那几个节点,每个设备都需要安装zt,显然很麻烦。那么需要打通从家里的网络到zt的网络。但反之暴露家里的所有设备 显得会很危险,所以zt到家则不打通。 事先准备 确定zt的网段 确定家里的网段 在家里的网络中保留一个常开的zt节点(需要Linux的) 开干step 1. 在家里的常开节点上配置..

更多

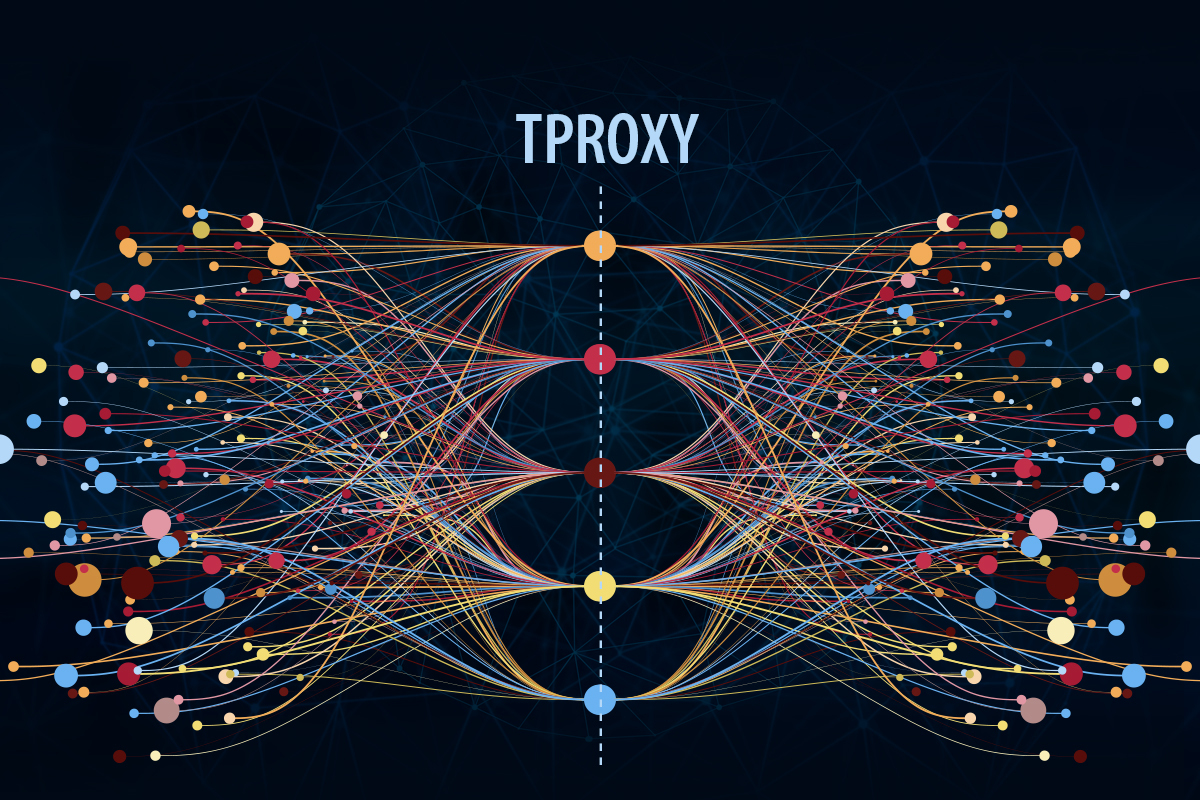

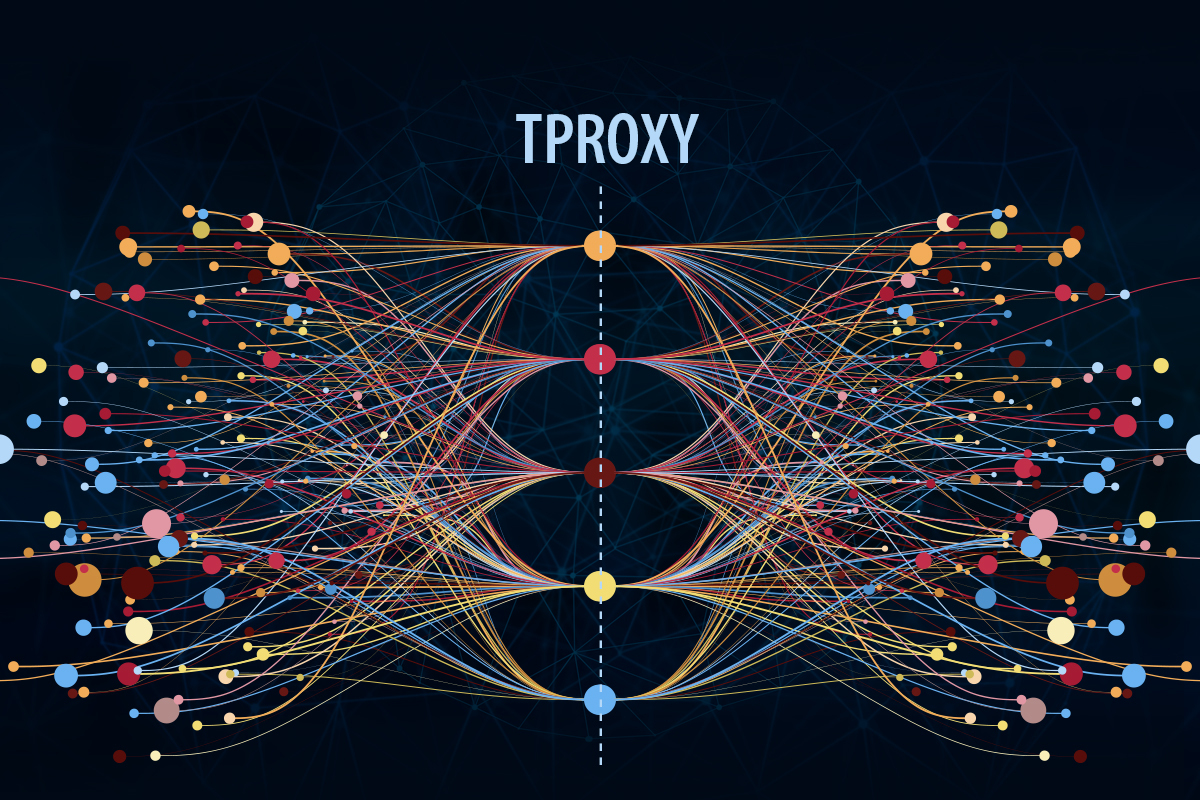

网关代理

网关代理(透明代理)最近 macOS 一直没有办法更新,即使set了https代理,然后最近做一些实验需要一个稳定的长时间在线的Linux实例。 多方面考虑下来还是要在NAS上开个虚拟机,既然都开了,不妨把网络问题一并解决吧。 env: ubuntu 20.04 (LTS) clash v1.10.0 iptables v1.8.4 (legacy) install1. 开启转发vim /etc/sysctl.conf # 去掉注释 net.ipv4.ip_forward = 1 # 生效 sysctl -p 2. 安装 clashhttps://github.com/Dreamacro/clash 下载release, 解压出来 # 添加可执行权限 chmod +x clash mkdir co..

更多

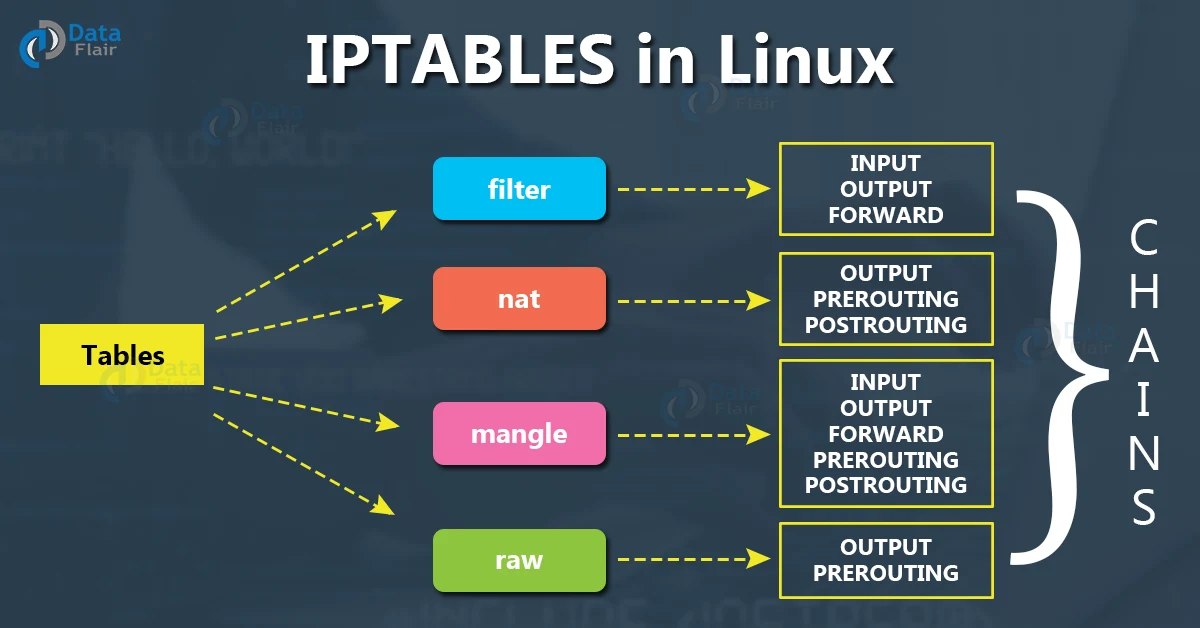

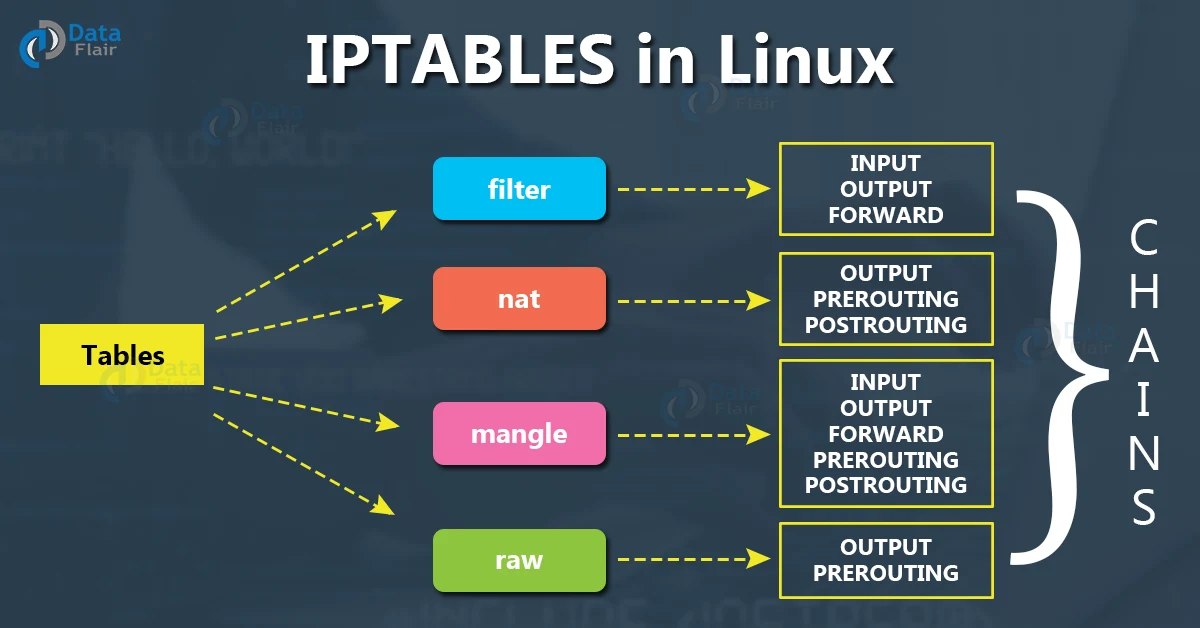

iptables

iptables对于任何一个操作系统,防止被攻击,被入侵,防火墙的作用是至关重要的。 下文将 iptables 的 关键用法讲解清楚。 基本概念iptables 流程图 XXXXXXXXXXXXXXXXXX XXX Network XXX XXXXXXXXXXXXXXXXXX + | ..

更多最近的垃圾评论

最近的垃圾评论垃圾评论所谓垃圾评论 在我的博客中体现的就是卖药的… 我也是醉了… 卖药… 原由你会在想 网上那么多垃圾评论 你为什么非要写一个文章来说明呢 问得好 这篇文章就是要讲 如何治理垃圾评论 从最简单的垃圾攻击方式 到复杂的垃圾攻击 复杂的以后才会有 目前还没那么复杂 治理 治理分为几个阶段 0x00 几个垃圾评论最初只有几个垃圾评论 你在管理面板上只需要直接标记为垃圾就可以了 后来能看到一些定时任务的垃圾评论 这个时候人工来一个一个标记垃圾就显得很弱势了 首先对后台做设置 所有的评论都要审核 过审的人可以不用再经过审核 0x01 最简单的垃圾评论就是垃圾评论的ip是固定的很好解决 直接在防火墙里拒绝该ip即可 例如 iptables防火墙 iptables -I INPUT -s 192...

更多